Identitätsanbieter

Dieser Abschnitt enthält Hintergrundinformationen zu lokalen OpenID-Konten und Identitätsanbietern für den Zugriff auf den Flex Client. Verfahren oder Workflows sind im Abschnitt Schritt für Schritt beschrieben.

Das OpenID-Benutzerlogin ist ein dezentralisiertes Authentifizierungssystem für den Desigo CC FlexClient. Es gewährleistet eine sichere Authentifizierung auf dem Desigo CC Flex Client bei Projekten, die nicht über eine eigene Domänen-Infrastruktur verfügen. Wenn Sie bereits OpenID als Authentifizierungssystem einsetzen, können Sie auch das bestehende Konto der Identitätsanbieter in Desigo CC verwenden.

Unterstützte Identitätsanbieter

Die Authentifizierung wird von einem der unterstützten Identitätsanbieter verwaltet. Die folgenden Plattformen können in Desigo CC für die Identitätsanbieter-Authentifizierung verwendet werden.

- Auth0: https://auth0.com/

- Okta: https://www.okta.com/

- KeyCloak

Die folgenden Identitätsanbieter werden von den oben genannten Plattformen unterstützt:

- Amazon

- Microsoft

OpenID anfordern

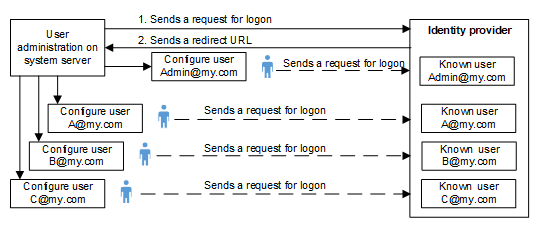

Das folgende Diagramm veranschaulicht die Vorgehensweise zum Anfordern einer OpenID.

- Sie müssen Anmeldedaten vom OpenID-Anbieter anfordern, um sich mit einem OpenID-Benutzerlogin anmelden zu können. Die Anmeldedaten müssen in Desigo CC in das Register Identitätsanbieter eingegeben werden.

- Registrieren Sie das Projekt beim OpenID-Anbieter und veröffentlichen Sie die Umleitungs-URL von der Desigo CC Webservice-Schnittstelle.

Sie erhalten eine Domänenadresse vom Identitätsanbieter, eine Client-ID sowie eine ID des geheimen Schlüssels des Clients. Diese Informationen müssen Sie im Register Konfiguration des Identitätsanbieters eingeben.

Jeder Desigo CC Benutzer im Projekt muss sich mit seiner E-Mail-Adresse und einem Passwort beim Identitätsanbieter für ein Konto registrieren.

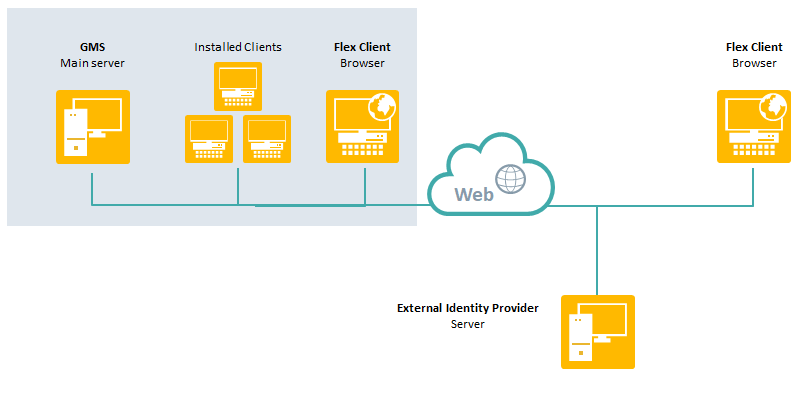

Flex Client OpenID-Topologie und -Authentifizierung

OpenID-Konten sind nur für die Anmeldung am Flex Client bestimmt.

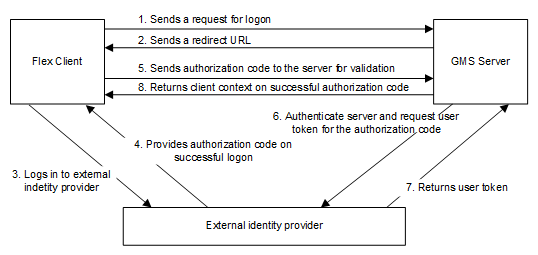

Wenn eine OpenID in ein Desigo CC-Benutzerkonto eingegeben wird, erfolgt die Authentifizierung einer Desigo CC Flex Client-Anmeldung in acht Schritten. Der ID-Token-Authentifizierungsprozess beinhaltet die entsprechenden ID-Daten und die Informationen werden verschlüsselt über das https-Protokoll übertragen. Für die Anmeldung wird nur der Authentifizierungscodefluss unterstützt. Alle anderen Authentifizierungsverfahren werden in Desigo CC nicht unterstützt.

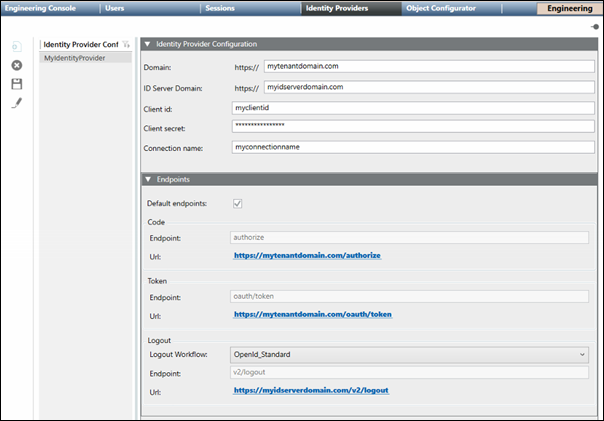

Arbeitsbereich für Identitätsanbieter

Arbeitsbereich Identitätsanbieter-Konfiguration

Zeigt die Namen der Identitätsanbieter-Konfigurationen an und ermöglicht es Ihnen, die Namen in der Liste zu  filtern. Ausserdem können Sie hier neue Identitätsanbieter-Konfigurationen konfigurieren, bearbeiten und löschen.

filtern. Ausserdem können Sie hier neue Identitätsanbieter-Konfigurationen konfigurieren, bearbeiten und löschen.

Symbolleiste für Identitätsanbieter

|

Symbolleiste für Identitätsanbieter | ||

Symbol | Name | Beschreibung |

| Neu | Zeigt eine neue Registerkarte Identitätsanbieterkonfiguration an. |

| Löschen | Löscht die ausgewählte Identitätsanbieter-Konfiguration. |

| Speichern | Speichert die ausgewählte Identitätsanbieter-Konfiguration. |

| Bearbeiten | Bearbeiten Sie den ausgewählten Identitätsanbieter-Konfigurationsnamen. Hinweis: Die Konfiguration selbst kann jederzeit bearbeitet werden, ohne auf die Schaltfläche Bearbeiten zu klicken. |

Konfiguration Abschnitte

|

Identitätsanbieter-Konfiguration | |

Feld | Beschreibung |

Domäne | Die Domänenadresse für den Identitätsanbieter. |

ID-Server-Domäne | Die ID-Server-Domäne für den Identitätsanbieter. |

Client-ID | Eine eindeutige ID, die vom Identitätsanbieter bereitgestellt wird oder vom Anbieter angefordert werden muss. Jeder Benutzer erhält eine eigene ID zugewiesen. |

Client-Schlüssel | Eine eindeutige ID, die vom Identitätsanbieter zusammen mit der Client-ID bereitgestellt wird. |

Verbindungsname | Der Verbindungsname des Autorisierungsservers, der der IAM-Plattform hinzugefügt wurde. Der Verbindungsname hilft beim direkten Navigieren zur Authentifizierungsseite des Servers. Wenn das Feld leer gelassen wird, wird eine Standard-Auth0-Seite angezeigt, auf der Sie eine Verbindung aus der Liste der auf der IAM-Plattform verfügbaren Verbindungen auswählen müssen. |

Endpunkte | |

Feld | Beschreibung |

Standard-Endpunkte | Wenn diese Option aktiviert ist, werden die Standardwerte für die Endpunkte verwendet und automatisch ausgefüllt. Dies ist die Standardeinstellung. Wenn das Kontrollkästchen nicht markiert ist, müssen die Endpunktwerte manuell eingegeben werden. |

Code |

|

Token |

|

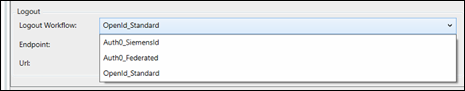

Abmeldung |

|

OpenID Workflow-Fehlerbehebung

Problem | Ursache | Lösung |

Bei der Anmeldung am Desigo CC Flex Client-Benutzerkonto über den OpenID-Autorisierungscode schlägt der Workflow fehl. | Ursache 1: Wenn der Desigo CC die Gültigkeit des Domänenzertifikats des Identitätsanbieters nicht validieren kann, bevor er den Autorisierungscode austauscht, der für die Authentifizierung des Identitätsanbieterservers und die Erstellung des Benutzer-Tokens erforderlich ist. | Lösung 1: Um die zusätzliche Domänenvalidierung zu umgehen, fügen Sie ein Boolesches Flag mit der Bezeichnung IsDomainValidationRequired in die Projektkonfigurationsdatei mit dem Namen config ein, die sich unter [Installationslaufwerk]\GMSProjects\[Projektname]\config\ im Konfigurationsabschnitt Web_Service_Interface befindet, und setzen Sie den Wert auf False. Wenn dieser Wert auf True gesetzt ist oder wenn dieses Boolesche Flag nicht vorhanden ist, wird die Identity Provider-Server-Domänenvalidierung standardmässig ausgeführt. |

Ursache 2: Wenn der Desigo CC nicht direkt mit dem Internet verbunden ist und stattdessen über einen Proxy auf ihn zugreift, um den Autorisierungscode mit Flex Client auszutauschen. | Lösung 2: Geben Sie die Proxy-Adresse in der Datei WCCOAWsi.exe.config an. Diese Datei befindet sich unter: |